Các Nhà Nghiên Cứu Xác Định Các Lỗ Hổng Quan Trọng Trong Lớp Mạch của Hệ Thống SNARK

Theo các nhà nghiên cứu tại Imperial College London, các lỗ hổng ở lớp mạch là mối đe dọa lớn nhất đối với các hệ thống dựa trên Succinct Non-Interactive Arguments of Knowledge (SNARKs).

Khám Phá Các Lỗ Hổng Trong SNARK

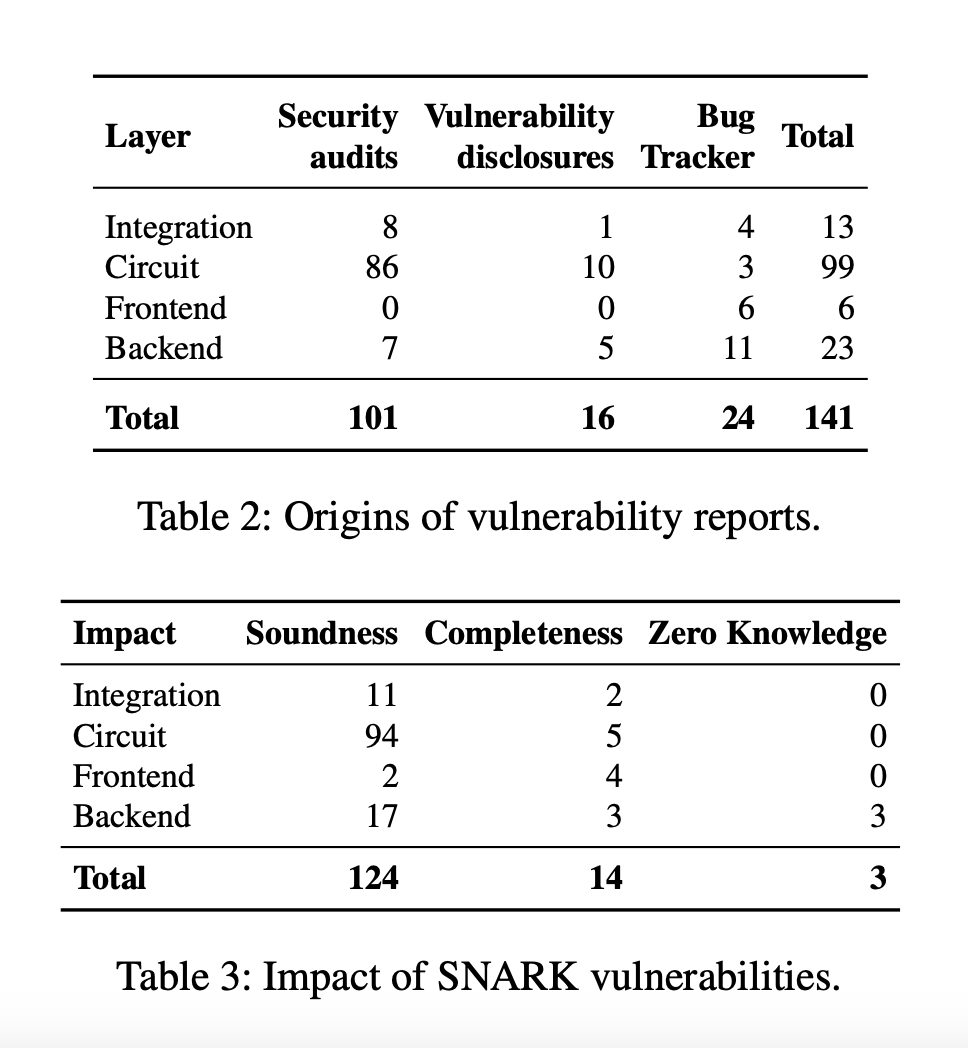

Nghiên cứu đã kiểm tra 141 lỗ hổng từ 107 báo cáo kiểm toán, 16 thông báo lỗ hổng và nhiều công cụ theo dõi lỗi liên quan đến các dự án SNARK phổ biến. Các phát hiện được trình bày vào ngày 7 tháng 8 tại Hội nghị Khoa học Blockchain tổ chức tại Đại học Columbia.

SNARKs là một loại chứng minh không kiến thức (ZK) cho phép chứng minh rằng một tuyên bố là đúng mà không cần tiết lộ thông tin nào về tuyên bố đó.

Theo Stefanos Chaliasos, một ứng viên tiến sĩ tại Imperial College London, nhóm nghiên cứu đã xác định ba loại lỗ hổng chính trong lớp mạch — thiếu ràng buộc, ràng buộc quá mức và lỗi tính toán/gợi ý:

“Phần lớn các lỗ hổng nằm ở lớp mạch, và đa số là phản hồi về độ chính xác, đây là phần tồi tệ nhất có thể xảy ra khi bạn sử dụng ZKPs vì cơ bản, trong ngữ cảnh của ZK-rollup, nếu có lỗi như vậy và ai đó muốn khai thác nó, thì toàn bộ quỹ có thể bị rút cạn từ lớp mạch.”

Lỗ hổng thường gặp nhất trên các mạch không kiến thức phát sinh từ các ràng buộc không đủ, khiến một xác nhận viên chấp nhận các chứng minh không hợp lệ, làm suy yếu tính chính xác hoặc hoàn chỉnh của hệ thống. Theo nghiên cứu, 95 vấn đề được xác định trên các hệ thống dựa trên SNARK ảnh hưởng đến tính chính xác và bốn vấn đề ảnh hưởng đến tính hoàn chỉnh.

“Thách thức chính đối với các nhà phát triển là thích ứng với một mức độ trừu tượng khác và tối ưu hóa các mạch để đạt hiệu quả, điều này trực tiếp ảnh hưởng đến chi phí sử dụng SNARKs,” báo cáo cho biết.

Nguyên nhân gốc rễ của các lỗ hổng trên các mạch ZK bao gồm việc phân biệt giữa các gán và ràng buộc, thiếu các ràng buộc đầu vào, và việc tái sử dụng các mạch không an toàn, cùng với các nguyên nhân khác.

VRF Có Trọng Số

Ngày đầu tiên của hội nghị cũng chứng kiến đội ngũ Aptos trình bày các hàm ngẫu nhiên có thể kiểm chứng trọng số (weighted VRFs) mà họ mới triển khai — một cơ chế được thiết kế để cải thiện tính ngẫu nhiên trong quá trình đồng thuận.

Cách tiếp cận mở rộng khái niệm VRF bằng cách kết hợp trọng số vào quá trình chọn ngẫu nhiên các đầu vào và đầu ra trên chuỗi. Với trọng số, các tham gia vào cơ chế đồng thuận có xác suất khác nhau để được chọn dựa trên cổ phần của họ (trọng số).

Aptos đã triển khai cơ chế này trên mạng chính của họ vào tháng 6. “Nếu bạn có thể nhận thấy, đây là lần đầu tiên bạn thấy một kịch bản chi tiết trước đây không bị thiên lệch, không thể dự đoán và hoạt động nhanh như mạng,” Alin Tomescu, trưởng bộ phận mật mã tại Aptos, cho biết.

Theo Tomescu, Aptos đã xử lý nửa triệu cuộc gọi thông qua API ngẫu nhiên mới, với việc tạo khóa phân tán (DKG) kéo dài khoảng 20 giây.

“Độ trễ ngẫu nhiên của chúng tôi, tức là độ trễ được đo từ thời điểm một khối được cam kết đến thời điểm ngẫu nhiên cho khối đó có sẵn, ban đầu là 160 mili giây. Nhưng chúng tôi đã giảm được xuống còn 25 mili giây bằng cách sử dụng một số tối ưu hóa.”