Người dùng Mac cảnh giác: Phần mềm độc hại AMOS sao chép ứng dụng ví và nhắm đến tiền mã hóa của bạn

Phần mềm độc hại “Atomic MacOS,” hay còn gọi là “AMOS,” hiện đã có khả năng mới cho phép sao chép các ứng dụng ví và đánh cắp tiền mã hóa từ người dùng.

Theo báo cáo của công ty an ninh mạng Moonlock Lab ngày 5 tháng 8, chương trình này đang có sự hồi sinh, với việc công ty phát hiện nó đang được quảng cáo qua Google AdSense. Trong các quảng cáo, nó ngụy trang dưới dạng các chương trình MacOS phổ biến như ứng dụng chia sẻ màn hình Loom, công cụ thiết kế giao diện Figma, VPN Tunnelblick và ứng dụng nhắn tin tức thời Callzy. Các nhà phát triển của các ứng dụng này không hề cho phép các phiên bản giả mạo AMOS độc hại.

Nhà nghiên cứu của Moonlock phát hiện phần mềm độc hại khi họ gặp phải một phiên bản giả mạo Loom. Khi nhấp vào quảng cáo, nó chuyển hướng họ đến smokecoffeeshop.com, rồi chuyển hướng tiếp đến một phiên bản giả của trang web Loom.

Phiên bản giả trông giống hệt như bản thật. Tuy nhiên, khi người dùng nhấp vào nút “Get Loom for free,” thay vì tải xuống chương trình Loom hợp pháp, nó tải xuống “một phiên bản phức tạp của phần mềm độc hại AMOS.”

So sánh giữa phiên bản thật (trái) và giả (phải) của trang web Loom. Nguồn: Moonlock Lab

AMOS không phải là chương trình mới. Công ty an ninh mạng Cyble đã báo cáo về sự tồn tại của nó từ tháng 4 năm 2023. Theo Cyble, chương trình này đang được bán cho các tội phạm mạng trên Telegram dưới dạng dịch vụ đăng ký với giá 1.000 USD mỗi tháng.

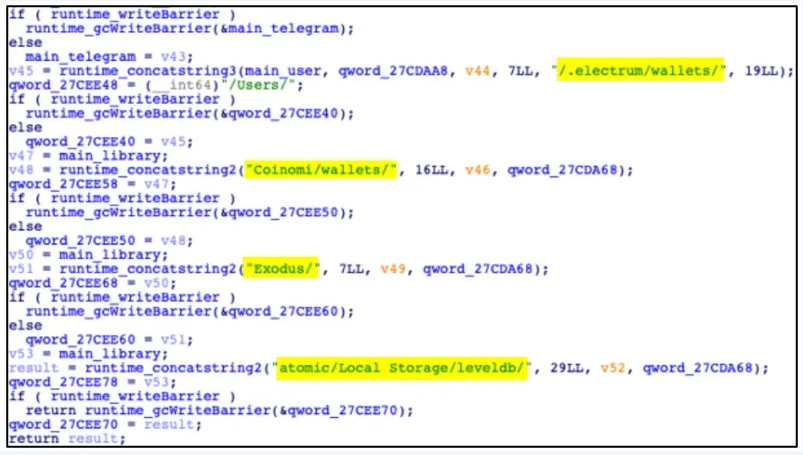

Lúc đó, nó có khả năng nhắm đến hơn 50 loại ví tiền mã hóa khác nhau, bao gồm Electrum, MetaMask, Coinbase, Binance, Exodus, Atomic, Coinomi và nhiều ví khác. Khi chương trình tìm thấy bất kỳ ví nào trong máy tính của người dùng, nó sẽ đánh cắp dữ liệu của ví đó, Cyble tuyên bố, ám chỉ rằng tệp khoá mã hóa của người dùng có thể đã bị AMOS lấy đi.

AMOS nhắm đến ví tiền mã hóa. Nguồn: Cyble Research and Intelligence Labs

Nếu tệp khoá mã bị đánh cắp, kẻ tấn công có thể rút hết tiền trong ví của người dùng, đặc biệt nếu nạn nhân đã sử dụng mật khẩu yếu khi tạo tài khoản ví của mình.

Moonlock cho biết phần mềm hiện đã được nâng cấp, vì họ phát hiện một phiên bản “có khả năng mới.” AMOS hiện có thể “thay thế một ứng dụng ví tiền mã hóa cụ thể bằng một bản sao và dễ dàng làm sạch ví điện tử của nạn nhân.”

Cụ thể, nó có thể sao chép phần mềm Ledger Live được sử dụng bởi chủ sở hữu ví phần cứng Ledger. Moonlock nhấn mạnh rằng khả năng này “chưa bao giờ được báo cáo trong một phiên bản AMOS trước đây và đại diện cho một bước tiến đáng kể” cho chương trình độc hại này.

Các thiết bị Ledger lưu trữ khóa riêng trên các thiết bị phần cứng, ngoài tầm với của phần mềm độc hại cài đặt trên PC, và người dùng phải xác nhận mỗi giao dịch trên thiết bị. Điều này khiến phần mềm độc hại khó có thể đánh cắp tiền mã hóa từ người dùng Ledger. Tuy nhiên, ý định của kẻ tấn công khi sao chép Ledger Live có thể là hiển thị thông tin sai lệch trên màn hình của người dùng, khiến họ nhầm lẫn gửi tiền mã hóa của mình cho kẻ tấn công.

Liên quan: CTO của Ledger cảnh báo người dùng tiền mã hóa về nguy cơ của 'blind signing'

Còn đáng lo ngại hơn khả năng sao chép Ledger Live, báo cáo cho biết rằng các phiên bản tương lai của phần mềm có thể sao chép các ứng dụng khác. Điều này có thể bao gồm các ví phần mềm như MetaMask và Trust Wallet. “Nếu phiên bản mới của AMOS có thể thay thế Ledger Live bằng một bản sao độc hại giả,” Moonlock gợi ý, “nó có thể làm điều tương tự với các ứng dụng khác.”

Các ví phần mềm hiển thị toàn bộ thông tin của chúng trực tiếp trên màn hình PC, làm cho các màn hình sai lệch càng nguy hiểm hơn.

Moonlock cho biết đã lần ra phần mềm đến nhà phát triển Crazy Evil, nhóm này quảng cáo trên Telegram. Nhóm này được cho là đã đăng quảng cáo tuyển dụng khoe khả năng sao chép Ledger Live của phần mềm AMOS.

Người dùng chạy phần mềm ví tiền mã hóa trên Mac nên cảnh giác rằng AMOS đang nhắm đến họ. Phần mềm độc hại này thường được phân phối qua các quảng cáo Google AdSense, vì vậy họ nên rất cẩn thận khi xem xét việc tải xuống phần mềm từ một trang web mà họ tìm thấy qua banner hoặc quảng cáo hiển thị. Nó có thể trông giống như Loom, Callzy hoặc một chương trình phổ biến khác nhưng thực chất là một bản sao của AMOS.

Tạp chí: Lỗ hổng ‘null address’ iVest, hàng triệu PC vẫn dễ bị tổn thương bởi phần mềm độc hại ‘Sinkclose’: Crypto-Sec

Nếu nghi ngờ về tính xác thực của một trang web, việc gõ tên của chương trình vào công cụ tìm kiếm và cuộn xuống các kết quả tự nhiên đôi khi là một cách hiệu quả để tìm trang web chính thức của ứng dụng, vì các kẻ lừa đảo thường không có quyền sở hữu miền để xếp hạng ở đầu các kết quả tự nhiên cho tên ứng dụng.

Google sử dụng các bộ lọc để cố gắng ngăn chặn việc quảng cáo các chương trình phần mềm độc hại qua chương trình của mình, nhưng chúng không phải lúc nào cũng hiệu quả 100%.

Phần mềm độc hại vẫn là mối đe dọa nghiêm trọng đối với người dùng tiền mã hóa. Vào ngày 16 tháng 8, công ty an ninh mạng Check Point Research phát hiện một chương trình “stealer” tương tự đã đánh cắp tiền mã hóa qua một phương pháp gọi là “clipping.” Vào ngày 13 tháng 5, Kaspersky Labs phát hiện phần mềm độc hại gọi là “Durian” được sử dụng để tấn công các sàn giao dịch tiền mã hóa.