Phương Pháp ‘Dark Skippy’ Có Thể Đánh Cắp Khóa Ví Cứng Bitcoin

Các nhà nghiên cứu bảo mật đã phát hiện một phương pháp mới gây lo ngại, cho phép tin tặc rút khóa riêng từ ví cứng Bitcoin chỉ với việc ký hai giao dịch, được gọi là “Dark Skippy.”

Lỗ hổng này có thể ảnh hưởng đến tất cả các mẫu ví cứng — tuy nhiên, nó chỉ có thể hoạt động nếu kẻ tấn công lừa nạn nhân tải về firmware độc hại.

Phiên bản trước của phương pháp này yêu cầu nạn nhân phải gửi “hàng chục” giao dịch lên blockchain. Nhưng phiên bản “Dark Skippy” mới có thể thực hiện ngay cả khi nạn nhân chỉ gửi một vài giao dịch lên blockchain. Thêm vào đó, cuộc tấn công có thể được thực hiện ngay cả khi người dùng sử dụng một thiết bị khác để tạo seed words.

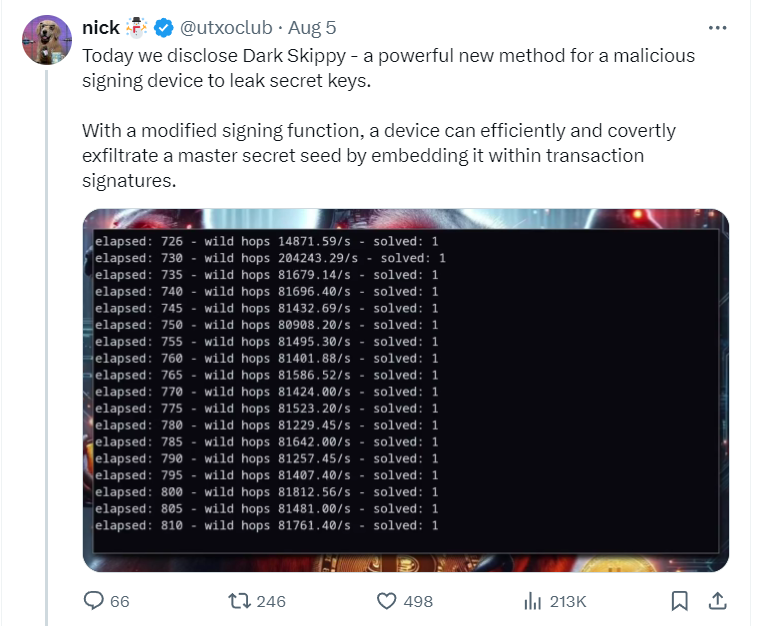

Báo cáo tiết lộ được công bố bởi Lloyd Fournier, Nick Farrow, và Robin Linus vào ngày 5 tháng 8. Fournier và Farrow là đồng sáng lập của nhà sản xuất ví cứng Frostsnap, trong khi Linus là đồng phát triển các giao thức Bitcoin ZeroSync và BitVM.

Nguồn: Nick Farrow

Theo báo cáo, firmware của một ví cứng có thể được lập trình để nhúng các phần của seed words của người dùng vào “nonces bí mật có entropy thấp” mà sau đó được sử dụng để ký các giao dịch. Các chữ ký kết quả sẽ được đăng lên blockchain khi các giao dịch được xác nhận. Kẻ tấn công sau đó có thể quét blockchain để tìm và ghi lại các chữ ký này.

Các chữ ký kết quả chỉ chứa “public nonces,” không phải các phần của seed words. Tuy nhiên, kẻ tấn công có thể nhập các public nonces này vào Thuật Toán Kangaroo của Pollard để tính toán thành công các secret nonces từ các phiên bản công khai của chúng.

Thuật Toán Kangaroo của Pollard, được phát hiện bởi nhà toán học John M. Pollard, là một thuật toán trong đại số tính toán có thể được sử dụng để giải quyết vấn đề logarit rời rạc.

Theo các nhà nghiên cứu, toàn bộ tập hợp seed words của người dùng có thể được suy ra bằng phương pháp này, ngay cả khi người dùng chỉ tạo ra hai chữ ký từ thiết bị bị xâm phạm của họ và ngay cả khi seed words được tạo ra trên một thiết bị khác.

Liên Quan: Lỗ Hổng Lớn Của Ví Được Tiết Lộ Khi Người Dùng Vừa Mới Lấy Lại 9 BTC

Các phiên bản trước của lỗ hổng này đã được tài liệu hóa trong quá khứ, các nhà nghiên cứu cho biết. Tuy nhiên, các phiên bản cũ hơn dựa vào “nonce grinding,” một quy trình chậm hơn nhiều và yêu cầu nhiều giao dịch hơn phải được gửi lên blockchain. Dù vậy, các nhà nghiên cứu chưa gọi Dark Skippy là một lỗ hổng mới, thay vào đó cho rằng đây là “một cách mới để khai thác lỗ hổng hiện có.”

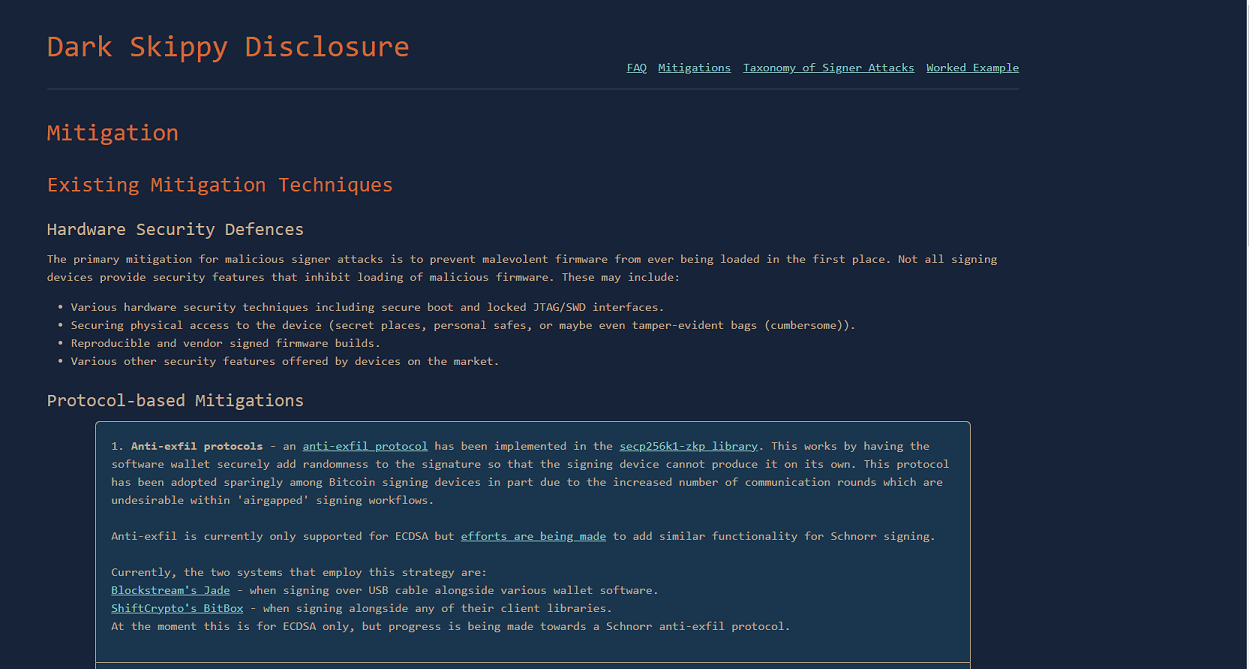

Để giảm thiểu mối đe dọa, báo cáo đề xuất rằng các nhà sản xuất ví cứng nên cẩn thận hơn để ngăn firmware độc hại xâm nhập vào thiết bị của người dùng, thông qua các tính năng như “khởi động an toàn và các giao diện JTAG/SWD bị khóa [...] các bản firmware được ký và tạo ra từ nhà cung cấp [,...] và các tính năng bảo mật khác.” Ngoài ra, báo cáo cũng gợi ý rằng các chủ sở hữu ví nên thực hiện các biện pháp để giữ an toàn cho thiết bị của họ, bao gồm “nơi bí mật, két cá nhân, hoặc thậm chí túi chống phá hoại,” mặc dù báo cáo cũng thừa nhận rằng các biện pháp này có thể “cồng kềnh.”

Kỹ thuật giảm thiểu Dark Skippy. Nguồn: Các nhà nghiên cứu Dark Skippy

Một gợi ý khác là phần mềm ví nên sử dụng các giao thức ký “chống xâm nhập,” nhằm ngăn ví cứng tạo ra nonces một cách tự động.

Các lỗ hổng ví Bitcoin đã gây thiệt hại đáng kể cho người dùng trong quá khứ. Vào tháng 8 năm 2023, công ty an ninh mạng Slowmist báo cáo rằng hơn 900,000 đô la Bitcoin đã bị đánh cắp qua một lỗi trong thư viện Libbitcoin explorer. Vào tháng 11, Unciphered báo cáo rằng 2.1 tỷ đô la Bitcoin được lưu trữ trong các ví cũ có thể đang gặp nguy hiểm bị rút cạn bởi kẻ tấn công do một lỗi trong phần mềm ví BitcoinJS.